現在、世界で起きているサイバー攻撃の多くは、プロのハッカー集団によって実行されています。彼らはそれぞれ専門分野に特化しており、ソーシャルエンジニアやマルウェアコーダー、侵入オペレータ、アナリストなどがいます。

15人ほどでチームを組み、一人ひとりが自分の役割を果たして、それに対する報酬を得ているので、一見するとまるで一般企業のような形です。盗み出したデータや情報は、第三者に売却するか、攻撃をした相手へのゆすりや身代金要求に使われます。

これまで起きてきたサイバー攻撃が具体的にどのように進んでいるのか、6つのステップにわけて解説します。

ハッカー集団が最初に行うことは、主に偽のSNSプロフィールの作成です。数週間かけてじっくりと作り込み、LinkedInやInstagram、Twitter を手動または半自動で巡回し、ターゲットを探します。ときには、情報収集のためにターゲットに接触し、関係性を構築するケースもあります。

同時に、他のメンバーがターゲットのWeb上での存在を分析し、どのような攻撃が成功する可能性があるか、潜在的な脆弱性を調査。適切な人物を選び、ターゲットを確定します。

▼

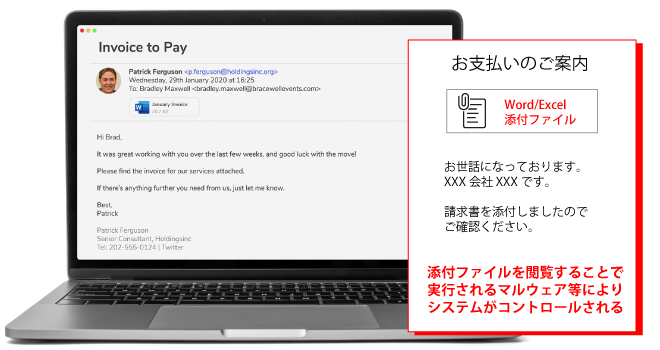

スピアフィッシングとは、ターゲットを定めてメールやSMS、SNSなどで内容を詐称したメッセージを送り、フィッシングサイトに誘導することです。一般的なフィッシングとは異なり特定の人物に向けて攻撃をしかけるため、不特定多数をターゲットにしたフィッシングよりも成功率が高くなっています。

SNSから得たターゲットの情報を盛り込み、悪質なマクロを含んだOffice文書を添付し、メールを送信。別の攻撃チームはWebサーバーをめぐり、検知されにくい新しい侵入口を探します。

▼

スピアフィッシングが成功し侵入できたら、マルウェアはコマンドとコントロール(C2)チャンネルを設置します。環境にとけこむようネットワークを手動で観察しますが、ファイアウォールにブロックされ、いくつかの機能を失います。

また、もともとアメリカの企業をターゲットとしていたためアメリカ時間にあわせて通信するようにプログラムされていたものの、感染したPCがヨーロッパで使用されていたため、スケジュールが予定と異なるといったケースもあります。

▼

攻撃チームはキーロガーにより、感染させたPCを管理者権限で情報を略奪しようとします。パスワードが脆弱であればすぐにアカウントを乗っ取れますが、セキュアなアカウントにログインするため、パスワードリストと辞書攻撃を用いた総当たり攻撃を仕掛けます。通常、これには長い時間がかかります。

▼

ラテラルムーブメントとは、攻撃者が遠隔から侵入する手法のことです。これを容易に行うことが、ハッカー集団が管理者権限を取得する理由です。彼らは水平移動を繰り返し、別の端末を次々にハッキングして、特権を持つアカウントを得ます。

新しく侵入したマシンからアカウントの資格情報が得られたら、そのたびに新しい機器にアクセスできないかを分析します。これは自動化できないため、非常に時間のかかるフェーズです。特権を持つアカウントを奪取できたら、そこから重要な情報を抜き取り、目的達成となります。

▼

特権を持つアカウントを奪取できたら、そこから重要な情報を抜き取り、目的達成となります。

前章の通り、従来の攻撃はまだセキュリティ対策の余地がある手法でした。しかしAIを悪用したサイバー攻撃はより巧妙化し、被害を防ぐことが難しくなっています。具体的にどのように進められるか、6つのステップで解説します。

チャットボットを使ってLinkedIn や X(Twitter)、Instagram、Facebook などの SNS 上でターゲットとする企業の従業員と友達になります。それぞれの SNS のプロフィールについて学習し、本物らしいコンテンツを作成。写真は実際の人間の写真ではなく、AI が合成した存在しない人々のものを利用します。

次に人力でターゲットに関する貴重な情報を探し、同時に CAPTCHA ブレーカーを使って Web 上を自動偵察します。

▼

SNSで収集した情報をもとに、ターゲットが信じやすい内容にカスタマイズしたフィッシングメールを送信。悪質なOffice文書をダウンロードさせたり、かんたんにエクスプロイトキット攻撃できるサーバーへのリンクをクリックさせたりします。AIが高度に分析した文章のため、通常のフィッシングメールよりターゲットが騙されてしまう確率が高いです。

同時に、Shellphish に基づく自動脆弱性ファジングエンジンが、ターゲットのインターネット向けサーバーとWeb サイトを常時巡回し新しい脆弱性を探します。攻撃を受けた端末は 2 日後にシャットダウンされますが、脆弱性を検知し攻撃を仕掛けるには十分な時間があります。

▼

自動ファジングにより見つけた脆弱性や、SNS経由による感染をもとに、C2チャンネルが設定されます。マルウェアは端末内で通常の行動を分析。攻撃者はFirstOrder Empire モジュールから発想を得て、デバイスの「正常」について学習するアルゴリズムを実行します。ここで異常行動を抑えることで、ターゲットの端末にあるセキュリティツールは、異常を検知しにくくなります。

▼

感染したマシンの中を探索し、文書やメールなどから独自のキーワードリストを作成します。利用されている可能性が高いパスワードリストを使って総当たり攻撃を行うため、強力なパスワードを使っていてもすぐに解読されてしまう可能性が高いです。

▼

アカウントとパスワードを取得すると、ラテラルムーブメントを実行します。最適なパスウェイを特定し、最短で侵入しようとします。攻撃の一部はAIを利用するCALDERA フレームワークが活用され、大幅に時間短縮されます。

▼

AIを悪用したサイバー攻撃であれば、目的の機密文書だけを入手することができます。 必要以上のデータを抽出する必要がないため、企業のセキュリティチームにヒントを残してしまうリスクが低減されます。

こういった高度な攻撃を防ぐためには、守備側もAIを活用したセキュリティが必要不可欠で、巧妙な攻撃にも対応した Darktrace DETECT が企業の大切なデータを守ります。三谷商事ではこの Darktrace DETECT の導入をフルサポートしておりますので「具体的にどうすればいいかわからない」「Darktrace DETECTの活用法を教えてほしい」という方はぜひお気軽にお問い合わせください。

また、より詳細な内容は下記よりダウンロード可能ですので、ぜひご確認ください。

Darktrace の商標は Darktrace 社 または同社の指定する企業・団体に帰属します。

その他本件に付帯するすべての商標、本文中にて表示している企業名、製品またはサービスの名称、その他の商標はそれぞれの企業や所有権者に帰属します。