BitLockerの基礎知識

モバイルデバイス紛失時の情報漏えいを未然に防ぐために

モバイルデバイスが発達した現在、企業内だけでなく自宅や外出先のあらゆる場所で仕事ができるようになりました。しかし、社外に持ち出したノートパソコンやUSBメモリーなどが紛失・盗難にあった場合、情報漏えいの重大なリスクにつながります。「電車にノートパソコンを置き忘れた」とか「出張先でUSBメモリーをなくしてしまった」といったミスは、どんなに気をつけていても起きてしまうもの。企業がモバイルデバイス活用するなら、紛失・盗難時でも情報漏えいを防げるようなセキュリティー対策が必要です。

近年では、従業員のモバイルデバイスを一括管理し、紛失・盗難時には遠隔地からのリモートワイプを行えるような「MDM(モバイルデバイス管理)」ツールが普及しています。しかし、MDMのような包括的なセキュリティー対策を整えるにはそれなりの運用コストが必要です。実際、コスト面の問題などから具体的なセキュリティー対策が行えず、モバイルデバイスの持ち出し管理は各従業員に任せているという企業・団体もいまだ多く存在します。とはいえ、情報漏えいのリスクを認識しているのであれば、最低限のセキュリティー対策を採っておくべきでしょう。

モバイルデバイス紛失・盗難時の情報漏えい対策としては、ハードディスクやSSD、USBメモリーといった各種ストレージ自体を暗号化してしまうのがもっとも手軽で有効です。コストをかけたくないのであれば、Windows標準の暗号化機能である「BitLocker」を使うことでも簡易的なセキュリティー対策ができます。

有償版の暗号化ソフトもあわせて検討中の方は、下記のコラムをご確認ください。

コラム:有償の暗号化ツールと無償のbitlockerはどう違うのか?

Windows標準の暗号化機能「BitLocker」とは?

BitLockerとは、Windows Vistaの時代からOSに標準搭載されているWindowsの暗号化機能です。ハードディスクやSSD、USBメモリー、外付けストレージといった各ドライブをまるごと暗号化し、他人の不正なアクセスから保護することができます。たとえば、悪意のある第三者がノートパソコンの内蔵ハードディスクを抜き取った場合、暗号化されていないハードディスクなら簡単にデータが盗まれてしまいます。しかし、BitLockerで暗号化されているハードディスクは、暗号化によるロックを解除しない限り他人が読み取ることはできません。

BitLockerのロック解除時にはいくかの認証手段が使えます。パスワード入力での認証、スマートカード(ICカード)による認証、TPM(Trusted Platform Module)セキュリティーチップを用いた認証、USBキーでの認証などです。これらの認証手段を持っていない第三者は、暗号化されたドライブにまずアクセスできません。そのため、盗難時の情報漏えいリスクを大幅に減らすことができるというわけです。

BitLockerで使われるおもなロック解除手段

| 認証手段 | 概要 |

| パスワード入力 | ドライブを暗号化する際にパスワードを設定、ロック解除時にパスワードを手動で入力する方式。もっともシンプルながら、単純なパスワードを設定すると第三者に突破されやすくなるというデメリットも。 |

| スマートカード | ロック解除に用いるキー情報をICカードに格納し、対応カードリーダーで読み取ってロック解除を行う方式。解除時にはスマートカードのPINコードも入力する必要があります。 |

| TPMセキュリティーチップ | パソコンのマザーボードに搭載されたTPMセキュリティーチップにキー情報を格納する方式。そのパソコンでしかロック解除ができなくなるので安全性は高くなります。TPM未搭載のパソコンでは使えません。 |

| 外部キー(USBキー) | ロック解除に用いるキー情報をファイル(BEK形式)として保存する方式。USBメモリーに外部キー保存すれば、ロック解除時にUSBキーとして鍵代わりに使うことが可能です。 |

| 回復キー | 回復キーとは、ドライブを暗号化したときに発行される48桁の数字です。パスワードを忘れたなどでロック解除できない際に、暗号化ドライブへのアクセス権を回復するために使います。 |

なお、パソコンを起動するたびに暗号化ドライブのロック解除を行うのは面倒なため、認証手段によっては「自動ロック解除」という機能も使うことができます(詳しくは後述)。

BitLockerの大きなメリットは、導入コストが極めて低いということにあります。Windowsの標準機能であるため、すでにBitLocker対応のWindowsを導入しているパソコンであれば、無料で使うことが可能です。運用方法や設定手順も比較的シンプルなため、高度な知識を持ったセキュリティー担当者が存在しない企業や団体でもすぐに試せます。

Windowsの上位エディションならBitLockerのフル機能が使えます

BitLockerはWindows Vista、Windows Server 2008以降のOSに標準搭載されています。ただし、エディションによって使用できる機能に制限があるので注意しましょう。

たとえばWindows 10の場合、上位エディションであるPro/Enterpriseであれば、各ドライブの暗号化および暗号化解除、暗号化ドライブの読み書き、各種管理ツールなど、すべての機能が利用できます。一方、Windows 10 Homeで提供されるのは暗号化されたドライブの読み書きとコマンドライン(CUI)での管理機能のみ。残念ながら任意のドライブを暗号化することはできません。

Windows 10各エディションで使えるBitLockerの機能

| Windows 10 Pro/Enterprise | Windows 10 Home |

| ○ ドライブの暗号化/暗号化解除 | × ドライブの暗号化/暗号化解除 |

| ○ 暗号化ドライブのロック解除 | ○ 暗号化ドライブのロック解除 |

| ○ 暗号化ドライブの読み書き | ○ 暗号化ドライブの読み書き |

| ○ GUIベースの管理ツール | × GUIベースの管理ツール |

| ○ コマンドライン(CUI)の管理ツール | ○ コマンドライン(CUI)の管理ツール (機能制限あり) |

BitLockerは対象ドライブの種類によって認証方法などが変わります

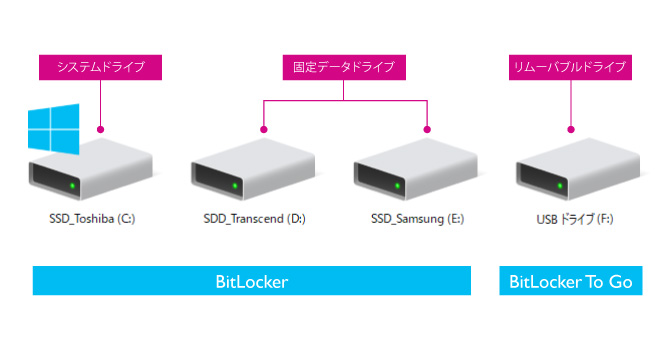

BitLockerには「BitLocker」と「BitLocker To Go」の2種類が存在します。BitLockerは、内蔵ハードディスクや内蔵SSDを暗号化するための機能です。BitLocker To Goは、USBメモリーや外付けストレージといったリムーバブルドライブを暗号化するための機能となります。両者はドライブの対象が異なるだけで機能的にはほぼ同じですので、本記事ではどちらも同じようにBitLockerと呼ぶことにします。

・BitLocker…… 内蔵ハードディスク、内蔵SSDを暗号化します

・BitLocker To Go……USBメモリー、外付けストレージなどを暗号化します

また、BitLockerが暗号化できるドライブは、「システムドライブ」、「固定データドライブ」、「リムーバブルドライブ」の3種類です。このドライブの種類によって利用できる認証方式が若干変わってきますので、しっかり把握しておきましょう。

BitLockerが暗号化に対応するドライブの種類

ドライブの種類によるBitLocker認証方式の違い

| システムドライブ Windowsが起動しているブートドライブ(Cドライブ) |

固定データドライブ システムドライブ以外の内蔵ストレージ |

リムーバブルドライブ USBメモリーや外付けストレージなど、外部接続されたドライブ |

|---|---|---|

|

|

|

記事:狩野 文孝